2017-08-25 ; Oszustwo na Facebooku (jedno z wielu)

Z okazji „jubileuszu” firmy Rossmann, na Facebooku pojawił się trefny fanpage podszywający się pod tą znaną sieć drogerii.

Konkurs w skrócie polegać miał na tym, iż jego uczestnicy mieli w komentarzu wpisać czyjeś imię a jednocześnie polubić konkursowy post. Teraz należało czekać na wyniki tego „konkursu”. W odpowiedzi pojawiły się linki ze zwrotem „id” z których jeden bez tego zwrotu przekierowywał ofiarę na jej własny profil.

Szczęśliwy „zwycięzca” musiał jeszcze tylko potwierdzić SMS’em wygraną. Tylko że ten SMS kosztował go 25 zł (netto), a na wygraną jego nadawca mógł teraz czekać do końca świata i jeden dzień dłużej.

Z okazji „jubileuszu” firmy Rossmann, na Facebooku pojawił się trefny fanpage podszywający się pod tą znaną sieć drogerii.

Konkurs w skrócie polegać miał na tym, iż jego uczestnicy mieli w komentarzu wpisać czyjeś imię a jednocześnie polubić konkursowy post. Teraz należało czekać na wyniki tego „konkursu”. W odpowiedzi pojawiły się linki ze zwrotem „id” z których jeden bez tego zwrotu przekierowywał ofiarę na jej własny profil.

Szczęśliwy „zwycięzca” musiał jeszcze tylko potwierdzić SMS’em wygraną. Tylko że ten SMS kosztował go 25 zł (netto), a na wygraną jego nadawca mógł teraz czekać do końca świata i jeden dzień dłużej.

Kolejna hakerska pułapka została zastawiona, tym razem na klientów mBanku. Uważaj na przesyłane (niby) przez bank wyciągi z karty kredytowej które mogą zainfekować komputer.

Nie bądź naiwny, żaden bank sam od siebie nie wysyła do Ciebie wyciągów z konta ani z karty kredytowej. Jeżeli jednak taki wyciąg dostaniesz to nie jest on żadnym wyciągiem bankowych a pułapką na Ciebie zastawioną przez przestępców dybiących na Twoją kasę.

Gdy dostaniesz wiadomość: mBank - Elektroniczne zestawienie operacji na karcie kredytowej - włącz czerwone światło. Przesyłka zawiera bowiem załącznik: pod nazwą: Elektroniczne Zestawienie Operacji - VISA CLASSIC nr 45.zip.

Rozpakowanie tego pliku powoduje uruchomienie programów, w tym pliku z rozszerzeniem .VBS który pobierze od hakerów plik z rozszerzeniem .EXE zapewniający im odpowiedni dostęp do Twoich zasobów finansowych

Poniżej pełna treść wiadomości e-mail:

Witamy, dziękujemy za korzystanie z usług mBanku. W załączniku przesyłamy wyciąg okresowy z rachunku karty kredytowej.

Jeśli masz aktywną usługę wysyłki szyfrowanych wyciągów, w celu otwarcia załączonego dokumentu wpisz aktualne hasło do szyfrowania wyciągów, które ustaliłeś w serwisie transakcyjnym.

Więcej informacji na temat szyfrowania wyciągów znajdziesz na stronie mBanku.

Pozdrawiamy, Zespół mBanku

Do końca jeszcze nie wiadomo co ten plik .EXE robi w każdym razie na pewno nie pochodzi z mBanku. Możesz zatem spodziewać się albo zaszyfrowania komputera albo próby dalszego mieszania po to by uzyskać od Ciebie kody SMS’sowe i wyczyścić konto.

Nie bądź naiwny, żaden bank sam od siebie nie wysyła do Ciebie wyciągów z konta ani z karty kredytowej. Jeżeli jednak taki wyciąg dostaniesz to nie jest on żadnym wyciągiem bankowych a pułapką na Ciebie zastawioną przez przestępców dybiących na Twoją kasę.

Gdy dostaniesz wiadomość: mBank - Elektroniczne zestawienie operacji na karcie kredytowej - włącz czerwone światło. Przesyłka zawiera bowiem załącznik: pod nazwą: Elektroniczne Zestawienie Operacji - VISA CLASSIC nr 45.zip.

Rozpakowanie tego pliku powoduje uruchomienie programów, w tym pliku z rozszerzeniem .VBS który pobierze od hakerów plik z rozszerzeniem .EXE zapewniający im odpowiedni dostęp do Twoich zasobów finansowych

Poniżej pełna treść wiadomości e-mail:

Witamy, dziękujemy za korzystanie z usług mBanku. W załączniku przesyłamy wyciąg okresowy z rachunku karty kredytowej.

Jeśli masz aktywną usługę wysyłki szyfrowanych wyciągów, w celu otwarcia załączonego dokumentu wpisz aktualne hasło do szyfrowania wyciągów, które ustaliłeś w serwisie transakcyjnym.

Więcej informacji na temat szyfrowania wyciągów znajdziesz na stronie mBanku.

Pozdrawiamy, Zespół mBanku

Do końca jeszcze nie wiadomo co ten plik .EXE robi w każdym razie na pewno nie pochodzi z mBanku. Możesz zatem spodziewać się albo zaszyfrowania komputera albo próby dalszego mieszania po to by uzyskać od Ciebie kody SMS’sowe i wyczyścić konto.

2017-04-12 ; Atak na klientów mBank

Przestępstwa komputerowe

Przestępcy są bardzo innowacyjni, często znacznie bardziej niż informatycy zasiadający w bankach. Dzięki temu możesz w każdej chwili być oszukany i pozbawiony zasobów finansowych.

Może inaczej. Ten atak na informatyków bankowych jest nie na miejscu, gdyż po przeciwnej stronie od pewnego czasu nie siedzą i nie działają amatorzy ale profesjonaliści jeszcze lepiej opłacani niż informatycy w bankach. Hakerzy ci są wyselekcjonowani oraz specjalnie szkoleni w tym kierunku przez reżimy takie jak Korea Płn. lub mają bogatych sponsorów którym znudziło się nadstawiania karku przy handlu narkotykami. Sponsorzy ci zapewniają tym hakerom najlepszy sprzęt i przychylność bosów lub władzy.

Łącząc się z bankiem pamiętaj po pierwsze o :

1. Prawidłowym adresie swojego banku,

2. Zielonej kłódce, która powinna pojawić się gdy w przeglądarce wpisałeś adres swojego banku.

I właśnie ci hakerzy, o których mowa wyżej, wymyślają, korzystając z zalet języków „internetowych”, i przychylności zleceniodawców, kolejne, coraz bardziej podłe zasadzki na nas, zwykłych śmiertelników. Szczególne zainteresowanie z ich strony budzą nasze kontakty z bankami - czyli z naszą kasą.

Wszystko to przypomina zabawę w kotka i myszkę. Niestety, nasza strona, czyli zwykłych klientów systemów bankowych, chronionych przez bankowych informatyków jest zawsze o krok w tyle. Dlatego należy bacznie obserwować ekran komputera, tak jak kiedyś własną kieszeń, by nie dać się podejść i okraść.

Jednym z kolejnych ataków, wymyślonych przez tych podłych ludzi, na usługach jeszcze większych łajdaków, jest atak na certyfikat SSL, czyli certyfikat, który powinien nam zapewnić bezpieczeństwo w kontaktach z bankami i nie tylko.

Atak ten, dosyć szybko rozpracowany przez banki, przynajmniej na pewien czas zapewnił nam bezpieczeństwo. Między innym dzięki potwierdzaniu transakcji przez SMS.

Skoro zatem, ta droga okazała się zamknięta przez banki, przestępcy wymyślili kolejny numer. Polega ona na odcięciu klienta, czyli Ciebie, od serwera banku tak aby żadna ze stron nie zorientowała się w oszustwie. Przygotowali zatem oprogramowanie, przekierowujące na fałszywe strony banków.

W 2016 roku (działa od lutego) ten sposób oszukiwania klientów wykryto w Polsce w przypadku dwóch dużych banków.

Jak działa taki złośliwy program

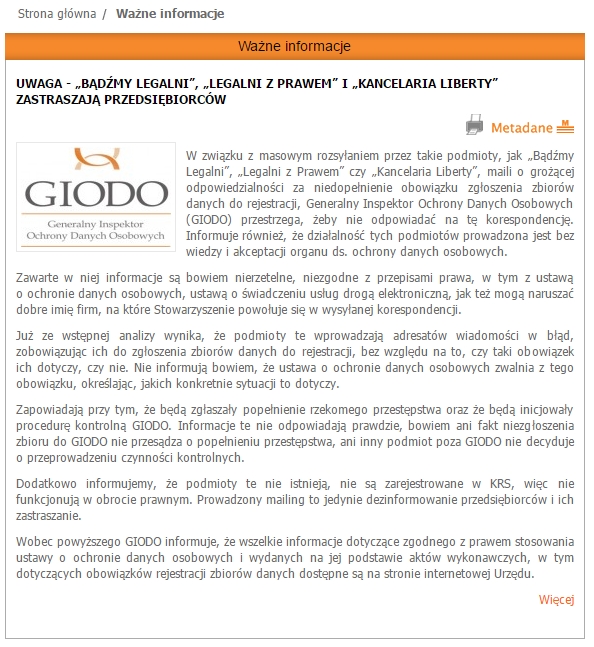

Do zarażenia dochodzi najczęściej przez uruchomienie załącznika poczty elektronicznej, pochodzącego od zaufanych firm takich jak DHL, Pay-Pal, bank, nadpłata faktury lub niezapłacona podobno faktura itp. Swoją drogą dziwię się, iż firmy te tak spokojnie podchodzą do ataku na ich podstawę działania jakim jest zaufanie klientów. Działanie przestępców przypomina działanie łajdaków podsyłających złośliwe oprogramowanie typu „ransomware”, czyli takie, które wpierw szyfruje część dysku i podobno, za odpowiednią opłatą pozwala na odszyfrowanie zaszyfrowanych plików zaatakowanego użytkownika. Jeżeli zapłaciłeś łajdakowi to popełniłeś duży błąd gdyż kodu i tak nie dostaniesz a pieniądze i dane utraciłeś.

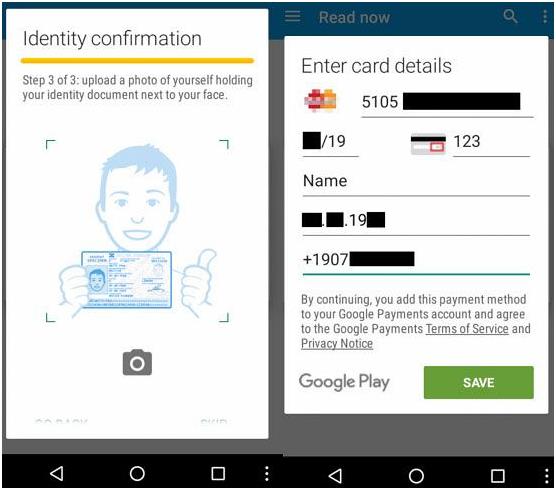

Sam tzw. koń trojański, nie jest jakimś wyczynem genialnego informatyka. Albo, korzystając ze standardowych aplikacji podpisu elektronicznego szyfruje dysk albo instaluje skrypty (PAC), ogłupiający Twój serwer proxy.

„Zarażony” klient łącząc się ze swoim bankiem jest przekserowany na złośliwy serwer proxy , który wyświetli mu prawie identyczną stronę jego banku do tej do której od lat był przyzwyczajony. Aby wszystko wyglądało profesjonalnie program instaluje na złośliwym serwerze certyfikat nadrzędnego urzędu certyfikującego. Przeglądarka zatem, pokaże oszukanemu klientowi banku zieloną kłódeczkę będącą symbolem zaufanego połączenia zgodnego z nazwą wyświetlonej domeny.

Jak rozeznać się w tym przekręcie

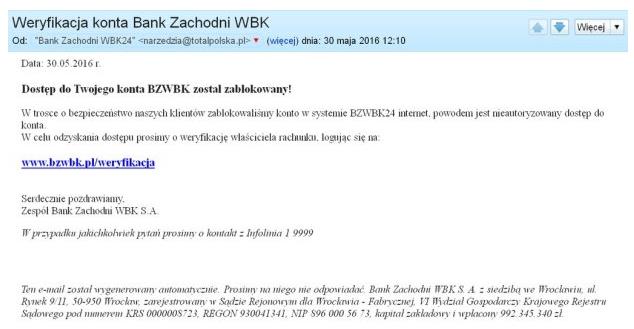

Hakerzy, właściciele złośliwej strony w pierwszej kolejności przechwytują login oraz hasło klienta banku a następnie próbują wyłudzić kody jednorazowe wyświetlając komunikat a następującej treści (lub podobnej) :

„W trosce o Państwa dane widniejące w systemie bankowym prosimy o potwierdzenie tożsamości poprzez podanie kodu z narzędzia autoryzacyjnego. Wielokrotna próba logowania bez podania kodu będzie skutkowała blokadą dostępu do bankowości elektronicznej!”

!!! W TYM MOMENCIE ZAATAKOWANEMU KLIENTOWI BANKU POWINNO SKOCZYĆ CIŚNIENIE I W ŻADNYM PRZYPADKU KODU AUTORYZACYJNEGO NIE POWINIEN PODAWAĆ, TYLKO NATYCHMIAST DZWONIĆ DO BANKU I BLOKOWAĆ KONTA DO KTÓRYCH MA DOSTĘP !!!.

Gdy kod zostanie jednak podany, strona zaczyna wysyłać głupie komunikaty np. o przerwie w działaniu banku, albo, że wprowadzony kod jest zły itp. Ale wówczas jest już za późno bo konto klienta zaczyna topnieć - z innego serwera przestępcy logują się do banku i czyszczą co się da.

W razie wątpliwości można jednak łatwo zweryfikować certyfikat strony. Z pomocą pojawia się tu firma Prebytes, które przeanalizowała zagrożenie i na stronie Związku Banków Polskich podzieliła się szczegółową instrukcją opisującą jak usunąć efekty działania tego konia trojańskiego.

Źródło: Prebytes

Przestępcy są bardzo innowacyjni, często znacznie bardziej niż informatycy zasiadający w bankach. Dzięki temu możesz w każdej chwili być oszukany i pozbawiony zasobów finansowych.

Może inaczej. Ten atak na informatyków bankowych jest nie na miejscu, gdyż po przeciwnej stronie od pewnego czasu nie siedzą i nie działają amatorzy ale profesjonaliści jeszcze lepiej opłacani niż informatycy w bankach. Hakerzy ci są wyselekcjonowani oraz specjalnie szkoleni w tym kierunku przez reżimy takie jak Korea Płn. lub mają bogatych sponsorów którym znudziło się nadstawiania karku przy handlu narkotykami. Sponsorzy ci zapewniają tym hakerom najlepszy sprzęt i przychylność bosów lub władzy.

Łącząc się z bankiem pamiętaj po pierwsze o :

1. Prawidłowym adresie swojego banku,

2. Zielonej kłódce, która powinna pojawić się gdy w przeglądarce wpisałeś adres swojego banku.

I właśnie ci hakerzy, o których mowa wyżej, wymyślają, korzystając z zalet języków „internetowych”, i przychylności zleceniodawców, kolejne, coraz bardziej podłe zasadzki na nas, zwykłych śmiertelników. Szczególne zainteresowanie z ich strony budzą nasze kontakty z bankami - czyli z naszą kasą.

Wszystko to przypomina zabawę w kotka i myszkę. Niestety, nasza strona, czyli zwykłych klientów systemów bankowych, chronionych przez bankowych informatyków jest zawsze o krok w tyle. Dlatego należy bacznie obserwować ekran komputera, tak jak kiedyś własną kieszeń, by nie dać się podejść i okraść.

Jednym z kolejnych ataków, wymyślonych przez tych podłych ludzi, na usługach jeszcze większych łajdaków, jest atak na certyfikat SSL, czyli certyfikat, który powinien nam zapewnić bezpieczeństwo w kontaktach z bankami i nie tylko.

Atak ten, dosyć szybko rozpracowany przez banki, przynajmniej na pewien czas zapewnił nam bezpieczeństwo. Między innym dzięki potwierdzaniu transakcji przez SMS.

Skoro zatem, ta droga okazała się zamknięta przez banki, przestępcy wymyślili kolejny numer. Polega ona na odcięciu klienta, czyli Ciebie, od serwera banku tak aby żadna ze stron nie zorientowała się w oszustwie. Przygotowali zatem oprogramowanie, przekierowujące na fałszywe strony banków.

W 2016 roku (działa od lutego) ten sposób oszukiwania klientów wykryto w Polsce w przypadku dwóch dużych banków.

Jak działa taki złośliwy program

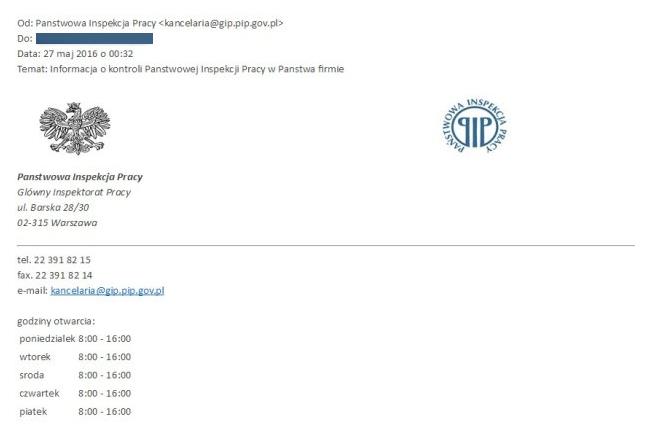

Do zarażenia dochodzi najczęściej przez uruchomienie załącznika poczty elektronicznej, pochodzącego od zaufanych firm takich jak DHL, Pay-Pal, bank, nadpłata faktury lub niezapłacona podobno faktura itp. Swoją drogą dziwię się, iż firmy te tak spokojnie podchodzą do ataku na ich podstawę działania jakim jest zaufanie klientów. Działanie przestępców przypomina działanie łajdaków podsyłających złośliwe oprogramowanie typu „ransomware”, czyli takie, które wpierw szyfruje część dysku i podobno, za odpowiednią opłatą pozwala na odszyfrowanie zaszyfrowanych plików zaatakowanego użytkownika. Jeżeli zapłaciłeś łajdakowi to popełniłeś duży błąd gdyż kodu i tak nie dostaniesz a pieniądze i dane utraciłeś.

Sam tzw. koń trojański, nie jest jakimś wyczynem genialnego informatyka. Albo, korzystając ze standardowych aplikacji podpisu elektronicznego szyfruje dysk albo instaluje skrypty (PAC), ogłupiający Twój serwer proxy.

„Zarażony” klient łącząc się ze swoim bankiem jest przekserowany na złośliwy serwer proxy , który wyświetli mu prawie identyczną stronę jego banku do tej do której od lat był przyzwyczajony. Aby wszystko wyglądało profesjonalnie program instaluje na złośliwym serwerze certyfikat nadrzędnego urzędu certyfikującego. Przeglądarka zatem, pokaże oszukanemu klientowi banku zieloną kłódeczkę będącą symbolem zaufanego połączenia zgodnego z nazwą wyświetlonej domeny.

Jak rozeznać się w tym przekręcie

Hakerzy, właściciele złośliwej strony w pierwszej kolejności przechwytują login oraz hasło klienta banku a następnie próbują wyłudzić kody jednorazowe wyświetlając komunikat a następującej treści (lub podobnej) :

„W trosce o Państwa dane widniejące w systemie bankowym prosimy o potwierdzenie tożsamości poprzez podanie kodu z narzędzia autoryzacyjnego. Wielokrotna próba logowania bez podania kodu będzie skutkowała blokadą dostępu do bankowości elektronicznej!”

!!! W TYM MOMENCIE ZAATAKOWANEMU KLIENTOWI BANKU POWINNO SKOCZYĆ CIŚNIENIE I W ŻADNYM PRZYPADKU KODU AUTORYZACYJNEGO NIE POWINIEN PODAWAĆ, TYLKO NATYCHMIAST DZWONIĆ DO BANKU I BLOKOWAĆ KONTA DO KTÓRYCH MA DOSTĘP !!!.

Gdy kod zostanie jednak podany, strona zaczyna wysyłać głupie komunikaty np. o przerwie w działaniu banku, albo, że wprowadzony kod jest zły itp. Ale wówczas jest już za późno bo konto klienta zaczyna topnieć - z innego serwera przestępcy logują się do banku i czyszczą co się da.

W razie wątpliwości można jednak łatwo zweryfikować certyfikat strony. Z pomocą pojawia się tu firma Prebytes, które przeanalizowała zagrożenie i na stronie Związku Banków Polskich podzieliła się szczegółową instrukcją opisującą jak usunąć efekty działania tego konia trojańskiego.

Źródło: Prebytes